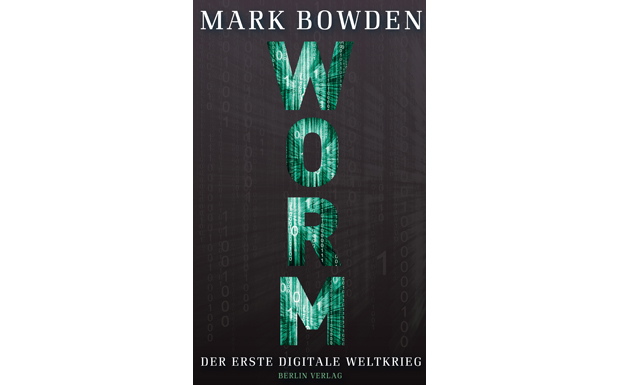

Exklusiv vorab: zwei Kapitel aus Mark Bowdens Buch „Worm“

In seinem neuen Buch "Worm" erzählt der investigative Journalist Mark Bowden ("Black Hawk Down") vom ersten digitalen Weltkrieg, den der Computerwurm "Conficker" auslöste. Musikexpress Online präsentiert exklusiv zwei Kapitel.

Als der „Erste digitale Weltkrieg“ ist der Kampf mit Conficker in die Geschichte eingegangen – der Computerwurm, der 2008 das Internet weltweit lahm zu legen drohte und Millionen Rechner infizierte. Bis heute ist unklar, welches Netzwerk hinter Conficker steht: eine kriminelle Vereinigung etwa, oder gar eine Regierung. Mark Bowden, der mit seinen Reportagebüchern „Killing Pablo“ und „Black Hawk Down“ seinen Ruf als einer der führenden investigativen Journalisten begründete, legt mit „Worm“ (Berlin Verlag), ein Reportagebuch vor, das den Kampf der Computerexperten gegen Conficker schildert. „Worm: Der erste digitale Weltkrieg“ erscheint am 25. Februar.

Musikexpress Online bildet exklusiv zwei Kapitel aus „Worm“ ab. Lesen Sie hier Teil 2.

KAPITEL 5: THE X-MEN

Es gehört zu den besonderen Eigenarten der modernen Zeit, dass die Industrieländer sich zwar mehr und mehr in allen Bereichen auf Computernetzwerke verlassen, bislang aber nur vergleichsweise wenig über deren Schutz nachgedacht haben. Die USA geben alljährlich viele Milliarden Dollar für ihren Militärapparat aus, nicht nur, um die eigenen Grenzen zu schützen, sondern um binnen kürzester Frist überall auf der Welt ihre Interessen durchsetzen zu können. Gleichzeitig sind die Telekommunikationsnetzwerke, die in zunehmendem Maße alle Aspekte des modernen Lebens unterstützen, ganz zu schweigen vom Militär selbst, erschreckend anfällig für Infiltration und Sabotage, und das nicht bloß durch Witzbolde und Cyberkriminelle, sondern auch seitens genau der Länder, die den Vereinigten Staaten aller Wahrscheinlichkeit nach irgendwann als Gegner entgegentreten werden.

»Netzwerke des privaten Sektors in den Vereinigten Staaten, Netzwerke, die von zivilen US-Regierungsbehörden betrieben werden, sowie nicht geheime amerikanische Militär- und Geheimdienstnetzwerke sind in wachsendem Maße Ziel von Cybereinbrüchen und -attacken«, hieß es in einem Bericht der Kommission zur Überprüfung der wirtschaftlichen und sicherheitspolitischen Beziehungen zwischen den USA und China, der dem US-Kongress just in dem Monat vorgelegt wurde, in dem Conficker auf der Bildfläche erschien. Und weiter: »An das Internet angeschlossene Netzwerke sind selbst dann verwundbar, wenn sie zu ihrem Schutz mit Hardware- und Softwarefirewalls und anderen Sicherheitsmechanismen ausgestattet sind. Die Regierung, das Militär, Unternehmen und wirtschaftliche Institutionen, zentrale Infrastrukturelemente und die gesamte Bevölkerung der Vereinigten Staaten sind völlig vom Internet abhängig. Über das Internet verbundene Netzwerke steuern das nationale Stromnetz und die Verteilungssysteme für Treibstoffe. Die kommunalen Anlagen zur Wasseraufbereitung und Abwasserentsorgung werden durch solche Systeme kontrolliert. Weitere kritische Netzwerke sind das Luftverkehrskontrollsystem, das System, das die nationalen Finanzinstitutionen miteinander verbindet, und die Auszahlungssysteme der Sozialhilfe sowie anderer staatlicher Unterstützungseinrichtungen, auf die zahllose Bürger und die Wirtschaft insgesamt angewiesen sind. Ein erfolgreicher Angriff auf diese mit dem Internet verbundenen Netzwerke könnte die Vereinigten Staaten paralysieren [Hervorhebung durch den Autor].«

Die Ad-hoc-Gruppe, die sich zur Bekämpfung von Conficker bildete, ging wiederholt auf Regierungsbehörden zu, und zwar nicht nur auf die Strafverfolgungsbehörden, das Militär und die Geheimdienste, sondern auch auf jede andere staatliche Einrichtung, bei der man ein Interesse am Schutz der Computernetzwerke des Landes (um nicht zu sagen, der Welt) vermuten könnte. Irgendwann gelang es ihnen, Repräsentanten der Buchstabensuppe – NSA, DOD, CIA, FBI, DHS usw. – als Mitglieder des privaten Chatkanals zu rekrutieren, über den sie ihre Strategie koordinierten. Allerdings blieben die Vertreter der Bundesbehörden die ganze Zeit hindurch passiv; sie loggten sich ein und hörten zu, meldeten sich aber nur selten zu Wort. Vier Monate lang, von Dezember 2008 bis in den März 2009 hinein, in denen Conficker das bis dato größte Botnetz der Welt aufbaute, spielte die US-Regierung, die doch eigentlich die Hauptverantwortung hätte tragen müssen, so gut wie keine Rolle. Anfangs vermuteten die Mitglieder der »Kabale« Geheimhaltungsgründe hinter der Zurückhaltung der Feds, der Bundesbehörden – Sie wissen schon, vertrauliche Taktiken und Arbeitsmethoden schützen. Zweifelsohne operierte hinter den Kulissen ein hochmoderner, bestens finanzierter geheimer offizieller Apparat – wir alle kennen doch diese gefährlich schwarz schimmernden »Ich sehe und ich höre alles«-Hightech-Ausrüstungen, die Hollywood für seine Spionage-Blockbuster aus dem Fundus holt. Die Wahrheit aber war, wie sie feststellten, in höchstem Maße desillusionierend. Der wahre Grund für das Schweigen der Behörden war … sie hatten nichts anzubieten! Die ganze Sache war ihnen bei weitem zu hoch.

Also lag es an dieser sonderbaren und einzigartig talentierten Ansammlung von Freiwilligen, die Schlacht gegen Conficker zu führen. Angesichts der abgehobenen Natur des Kampfs boten sich zu seiner Beschreibung weniger Analogien aus der irdischen Kriegführung an, sondern vielmehr solche aus dem Reich des Phantastischen. Unwillkürlich dachte man an die Comics aus dem Verlagshaus DC Comics, die »Justice League of America« oder, besser noch, die »X-Men« von Marvel Comics, denn die Mitglieder der »Kabale« passten eindeutig mehr ins Marvel-Universum. Was sind Superhelden schließlich, wenn nicht Leute mit besonderen Fähigkeiten? Marvel-Schöpfungen waren außerdem durchweg Außenseiter, nicht einfach anders, sondern mutiert, ein bisschen durchgeknallt, unsozial und stolz darauf, zum Sarkasmus und Frotzeln neigend, jeder Autorität misstrauend, gleich ob der von Regierungen oder von Konzernen (wie T. J. Campana alias Mr Microsoft zu seinem Verdruss feststellen sollte)? Jeder Einzelne der Übergeeks in der Gruppe hatte irgendwann in seinem Leben festgestellt, dass er die Sicherungen und Verteidigungslinien der meisten Computersysteme mühelos durchbrechen konnte. Die X-Men konnten Dinge tun, die anderen nicht möglich waren. Ihr Wissen verlieh ihnen Macht: Rick Wesson, der sich im Grundstudium in das Computersystem der Fakultät für Ingenieurwissenschaften hackte und supercoole fraktale Bilder erzeugte, die er auf T-Shirts kopierte und verkaufte; T. J., der seinen Kumpels an der Florida State University zu kostenlosen Filmen und Musikdateien verhalf; und ein anderer, der es vorzieht, ungenannt zu bleiben, der die Schutzvorkehrungen der kommerziellen Online-Game-Anbieter knackte, damit er umsonst zocken konnte. Diese Leichtigkeit im Umgang mit Computern und Netzwerken, die Fähigkeit, sich durch die Abwehrschilde leistungsstarker Systeme hindurchzutüfteln, war auf ihre Weise eine Art Superheldenfähigkeit – Ladies und Gentlemen, die Wahrheit lautet, dass es Mutanten tatsächlich gibt und dass sie unter uns sind. Selbst das übliche Alter-Ego-Stereotyp, hier der Superheld, da seine verkopfte, unbeholfene zivile Ausgabe, passte, denn kaum einer dieser Typen war als Person imponierend oder gar in irgendeiner Weise einschüchternd. In ihren Alltagsjobs waren sie unauffällige Techies, Männer, deren Konversation beim Gegenüber unweigerlich den »Blick« hervorrief. Aber hier draußen, in der Cyberwelt, waren sie nichts Geringeres als die Gesalbten, die Wächter, die Auserwählten: nicht nur diejenigen, welche die Gefahr sehen konnten, die niemand sonst sah, sondern auch die Einzigen, die sie aufhalten konnten. »Wir bilden im Moment die letzte Verteidigungslinie … Außer uns gibt es niemanden«, schrieb T. J. ziemlich zu Beginn an die Gruppe. »Ihr seid die klügsten Köpfe in der Sicherheitsindustrie … Wenn nicht wir, wer dann? Wenn nicht jetzt, wann dann?«

Sie waren heiß auf den Kampf.